Google тайно отслеживает устройства Android, даже если пользователь не открывает приложения

Google собирает и хранит значительные объемы данных пользователей на устройствах Android, даже когда пользователи не открывают ни одного приложения Google.

Исследование профессора Д. Дж. Лита из Тринити-колледжа в Дублине впервые документирует, как предустановленные приложения Google тайно отслеживают пользователей без получения согласия или предоставления возможности отказаться.

Исследование изучало куки, идентификаторы и другие данные, хранящиеся на Android-устройствах сервисами Google Play, магазином Google Play и другими предустановленными приложениями Google.

Измерения проводились с использованием Google Pixel 7 на базе Android 14 с последними доступными сборками приложений Google Play Services и Google Play Store.

Выводы аналитиков SCSS показали, что серверы Google отправляют и хранят множество идентификаторов отслеживания на устройствах сразу после сброса до заводских настроек, до того как пользователи взаимодействуют с любым приложением Google.

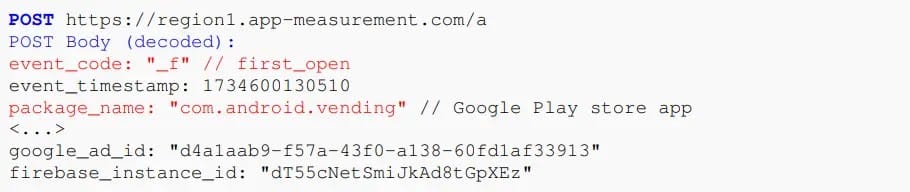

Эти идентификаторы включают куки аналитики рекламы, ссылки для отслеживания просмотров и кликов по рекламе, а также постоянные идентификаторы устройств, которые могут уникально идентифицировать как устройство, так и пользователя.

Наиболее тревожным является то, что от пользователей не требуется согласие на хранение этих данных, и в настоящее время нет возможности предотвратить это отслеживание.

Такое поведение потенциально нарушает регуляции ЕС по защите данных, особенно Директиву по электронной конфиденциальности и, возможно, GDPR.

Раскрытые механизмы отслеживания

В этом исследовании были выявлены несколько конкретных технологий отслеживания. Идентификатор Google Android ID, постоянный идентификатор устройства, хранится в нескольких местах, включая shared_prefs/Checkin.xml, и передается в многочисленных соединениях с серверами Google.

Этот идентификатор сохраняется до сброса до заводских настроек и связывается с учетной записью Google пользователя при входе в систему.

Куки DSID аналитики рекламы отправляются googleads.g.doubleclick.net и хранятся в папке данных Google Play Services.

Когда пользователь выполняет поиск в магазине Google Play, результаты "спонсируемые" содержат отслеживающие ссылки, которые информируют Google при клике, что показывает связи с получением результатов поиска с встроенными ссылками отслеживания рекламы.

Исследование также документировало использование Google куки NID в нескольких приложениях, токенов серверов для A/B тестирования и различных токенов авторизации, которые фактически входят в многочисленные сервисы Google без ведома пользователей.

Также наблюдались соединения с серверами Firebase Analytics, передающие данные о взаимодействиях пользователей.

"Пользователи в настоящее время имеют мало контроля над данными, которые приложения хранят на устройстве Android", отмечает профессор Лит в исследовании. "Основные меры защиты — отключить Google Play Services или приложение Google Play Store, но это непрактичные варианты для большинства пользователей".

Comments ()