Руководство по атакам и защите от QR-фишинга (квишинга) в 2025 году

QR-фишинг, или "квишинг", представляет собой киберугрозу, которая использует широкое распространение QR-кодов (кодов быстрого реагирования) в фишинговых атаках.

Квишинг эксплуатирует высокую популярность и частое использование QR-кодов, которые легко сканируются с помощью смартфонов. Эти коды часто воспринимаются как безопасные и стали популярным инструментом для бизнеса и организаций, чтобы обмениваться информацией, совершать платежи или направлять пользователей на веб-сайты. Злоумышленники используют это доверие и знакомство в своих атаках.

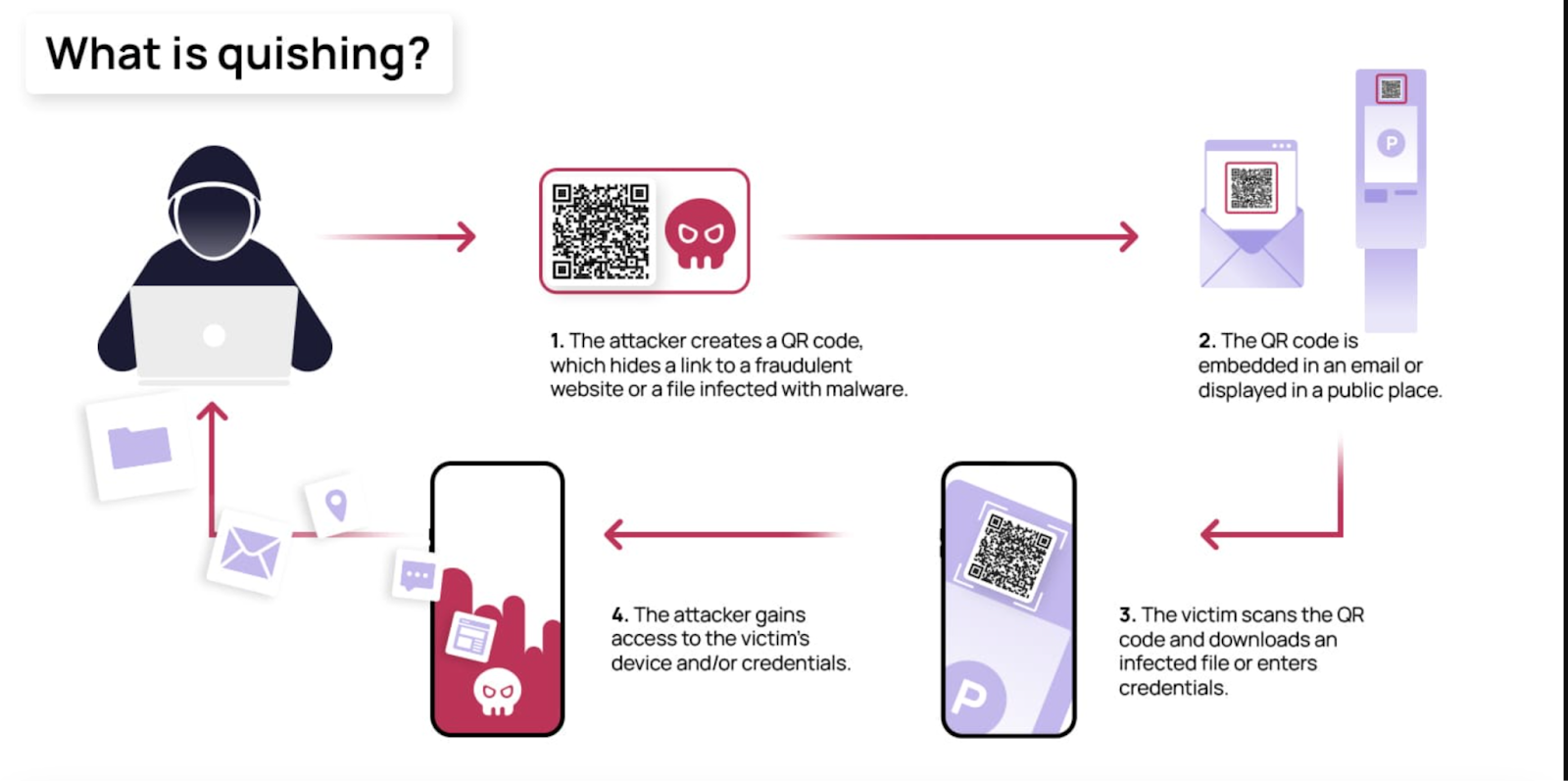

- Злоумышленник создаёт QR-код, который скрывает ссылку на мошеннический веб-сайт или файл, заражённый вредоносным ПО.

- QR-код встраивается в электронное письмо или отображается в общественном месте.

- Жертва сканирует QR-код и загружает заражённый файл или вводит учетные данные.

- Злоумышленник получает доступ к устройству жертвы и/или её учетным данным.

Мошенники могут использовать QR-коды через различные каналы, такие как электронные письма, SMS, социальные сети, общественные места или даже лично предлагая людям их отсканировать.

ФБР сообщило об увеличении числа случаев, когда мошенники просят жертв использовать физические криптовалютные банкоматы и QR-коды для проведения платежных транзакций.

Мошенники часто обманывают жертв, заставляя их совершать платежи и просят снять средства со своих финансовых счетов, включая инвестиционные или пенсионные счета.

ФБР предупреждает, что жертве будет предоставлен QR-код, связанный с криптовалютным кошельком мошенника, для использования в транзакции.

Затем мошенник направляет жертву к физическому криптовалютному банкомату, где она может внести средства, купить криптовалюту и использовать предоставленный QR-код для автоматического заполнения адреса получателя.

Как работает квишинг

Создание вредоносного QR-кода

Киберпреступники создают QR-коды, которые при сканировании перенаправляют пользователей на обманные веб-сайты или инициируют загрузку вредоносного ПО.

Эти QR-коды могут распространяться через различные каналы, включая электронные письма, социальные сети, печатные материалы или размещение наклеек поверх легитимных QR-кодов в общественных местах.

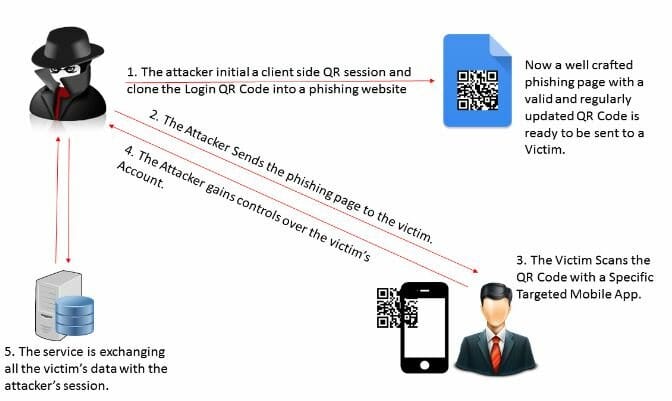

- Злоумышленник инициирует клиентскую сессию QR и клонирует QR-код входа на фишинговый веб-сайт.

Теперь хорошо разработанная фишинговая страница с действительным и регулярно обновляемым QR-кодом готова быть отправленной жертве. - Злоумышленник отправляет фишинговую страницу жертве.

- Жертва сканирует QR-код с помощью специального мобильного приложения.

- Злоумышленник получает контроль над учетной записью жертвы.

- Сервис обменивается всеми данными жертвы с сессией злоумышленника.

Процесс мошенничества

После сканирования QR-кода пользователь попадает на обманный веб-сайт, который может выглядеть легитимным. На этом сайте его просят ввести конфиденциальную информацию, такую как логины, пароли, личные данные или финансовую информацию.

В некоторых случаях может быть загружено вредоносное ПО, которое компрометирует устройства и сети.

Недавние атаки квишинга

В последних фишинговых кампаниях киберпреступники начали использовать QR-коды вместо кнопок для перенаправления жертв на мошеннические веб-сайты.

Эти электронные письма не содержат текстовых URL-адресов, а вместо этого используют QR-коды для их сокрытия, что затрудняет их обнаружение программным обеспечением безопасности.

QR-коды становятся более эффективными при атаках на мобильных пользователей, которые могут быть менее защищены от интернет-угроз.

Цели атак квишинга

Многие из этих фишинговых писем были направлены на энергетические компании, а также на другие сектора, такие как производство, страхование, технологии и финансовые услуги.

QR-коды в этих письмах перенаправляли пользователей на поддельные страницы Microsoft 365, часто маскирующиеся под обновления настроек безопасности или запросы на многофакторную аутентификацию.

Риски квишинга

- Кража личных и конфиденциальных данных.

- Финансовые мошенничества: Риск прямого финансового мошенничества, особенно при предоставлении платёжной информации.

- Заражение вредоносным ПО: Некоторые обманные попытки могут привести к загрузке вредоносного ПО, что угрожает безопасности устройств и сетей.

- Проблемы с доверием: Увеличение числа случаев квишинга приводит к снижению доверия к QR-кодам, что может значительно снизить их эффективность для легитимных целей.

Эффективные стратегии и рекомендации по предотвращению QR-фишинга

- Повышение осведомлённости пользователей: Важно информировать пользователей о возможных рисках, связанных с QR-кодами, и призывать их быть осторожными при сканировании кодов из незнакомых или ненадёжных источников.

- Безопасное создание QR-кодов: Организациям важно генерировать QR-коды безопасным способом и делать их защищёнными от подделок.

- Проверка URL-адресов: Рекомендуется проверять URL-адрес после сканирования QR-кода, чтобы убедиться, что он соответствует ожидаемому назначению.

- Использование многофакторной аутентификации (MFA): Добавление дополнительного уровня безопасности может быть полезным, особенно для платформ, которые часто становятся целью фишеров.

- Постоянный мониторинг: Компаниям важно постоянно отслеживать свои кампании с использованием QR-кодов, чтобы выявлять признаки подделки или неправильного использования.

- Перепроверка страницы: Перед вводом личной информации или данных важно дважды проверить логотип и полный URL-адрес страницы, на которую вы попали.

Для повышения безопасности рекомендуется вручную вводить оригинальный URL-адрес в браузере, а не предоставлять конфиденциальную информацию через ссылку или QR-код.

Comments ()